เรื่องมีอยู่ว่า … วันก่อน คุณ Troyhunt (ผู้สร้างเว็บ Have I Been Pwned ที่รวบรวมข้อมูลที่โดนแฮก, Data Breach, เอาไว้ให้เราตรวจสอบว่ามีข้อมูลเราหลุดมาจากการที่เว็บที่เราใช้งานโดนแฮคหรือไม่) ได้เปิดเผยถึงการปล่อยข้อมูลที่ถูกแฮคครั้งใหญ่ มากกว่า 226 ล้านรายการ เป็นขนาดกว่า 13 GB

ซึ่งผมเองก็เป็นหนึ่งในผู้ได้รับผลกระทบจากข้อมูลชุดนี้ .. คราวนี้พอดูลงไปในรายละเอียด ก็พบว่ามีเว็บไซต์มากกว่าสองหมื่นเว็บไซต์ที่โดนแฮกแล้วปล่อยข้อมูลออกมา ซึ่งเราเองไม่สามารถบอกได้ว่าข้อมูลชุดนี้นั้นโดนแฮคมาตั้งแต่เมื่อไหร่ และด้วยข้อมูลที่มากขนาดนี้ คุณ Troyhunt ก็ไม่สามารถบอกได้แบบละเอียดว่าข้อมูลของเรานั้นได้หลุดมาจากเว็บไซต์ไหน ทาง Have I Been Pwned ได้บอกเพียงแค่มีอีเมลคุณอยู่ในชุด Cit0days นี่หรือไม่

ทั้งนี้คุณ Troyhunt ได้เผยแพร่รายการเว็บไซต์ที่อยู่ในชุด Cit0Days นี่ออกมา .. นั่นเป็นที่มาของบล็อกนี้นั่นเอง

ผมได้เอาข้อมูลรายการเว็บไซต์ที่คุณ Troyhunt ปล่อยมา มาทำให้ย่อยง่ายแล้วลองดูผลกระทบที่เกิดกับเว็บไซต์ในไทย

ลองมาดูกัน

เมื่อตัดเว็บไซต์ top level domain (.com/.net.org) ออก เพราะเราบอกไม่ได้ว่าเว็บเหล่านั้นมาจากประเทสอะไร เลยมาดูที่เว็บไซต์ที่เป็น Country domain (เช่น .th) ก็จะพบว่า ทั้งจำนวนเว็บไซต์และปริมาณข้อมูลที่หลุด เราก็อยู่อันดับไม่ไกลมาก

กราฟแสดงจำนวนข้อมูลที่หลุดในโดเมนแต่ละประทศ

กราฟแสดงจำนวนเว็บไซต์ที่โดนแฮกในโดเมนแต่ละประทศ

เมื่อเราลองเจาะมาดูที่โดเมนของประเทศไทย (ที่ลงท้ายด้วย .th) ก็จะพบข้อมูลน่าสนใจมากๆว่า เว็บไซต์หน่วยงานของรัฐ (.go.th) และเว็บไซต์สถาบันการศึกษา (.ac.th) นั้นมีจำนวนเว็บไซต์ที่โดนแฮกเยอะอย่างมีนัยยะสำคัญ สองส่วนนี้รวมกันแล้วเกือบๆ 70% ของข้อมูลทั้งหมด

นอกจากวิเคราะห์เว็บไซต์ตามประเภทเว็บไซต์แล้วนั้น เมื่อเราดูข้อมูลจำนวน records ของเว็บไซต์แต่ละอันนั้น สามารถตั้งข้อสังเกตุเพิมเติมได้ดังนี้

เมื่อดูเว็บไซต์ .go.th ที่มีข้อมูลหลุดจำนวน 10,125 รายการ จะพบว่ามีมากกว่า 10 เว็บเลย ซึ่งมันดูพอเหมาะพอเจาะเกินกว่าจะเป็นความบังเอิญ และเมื่อเราเปิดดูเว็บไซต์แต่ละเว็บ จะพบว่า ทุกๆเว็บในนั้น ใช้ผู้ให้บริการเว็บไซต์เจ้าเดียวกัน (จะเห็นผู้ให้บริการ web hosting อย่างด้านล่างสุดของเว็บไซต์)

… ซึ่งทำให้เกิดความเป็นไปได้ว่า ผู้ให้บริการเว็บไซต์เหล่านี้มีโดนแฮก และข้อมูลของประมาณ 10 โดเมนนี้เป็นข้อมูลชุดเดียวกัน … และอาจจะเป็นไปได้อีกว่า มากกว่า 10 เว็บไซต์นี้ใช้ผู้ให้บริการเจ้าเดียวกัน แต่การโดนแฮกต่างเวลา ทำให้จำนวนข้อมูลที่หลุดแตกต่างกันออกไป

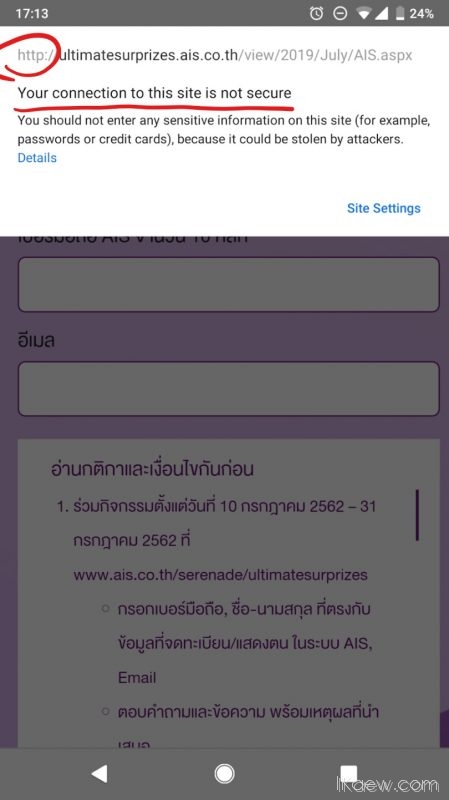

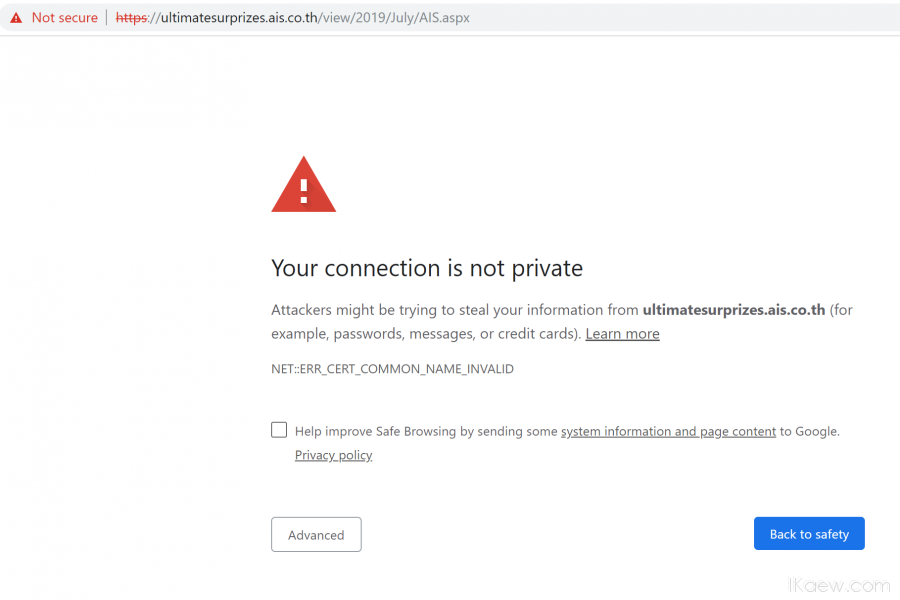

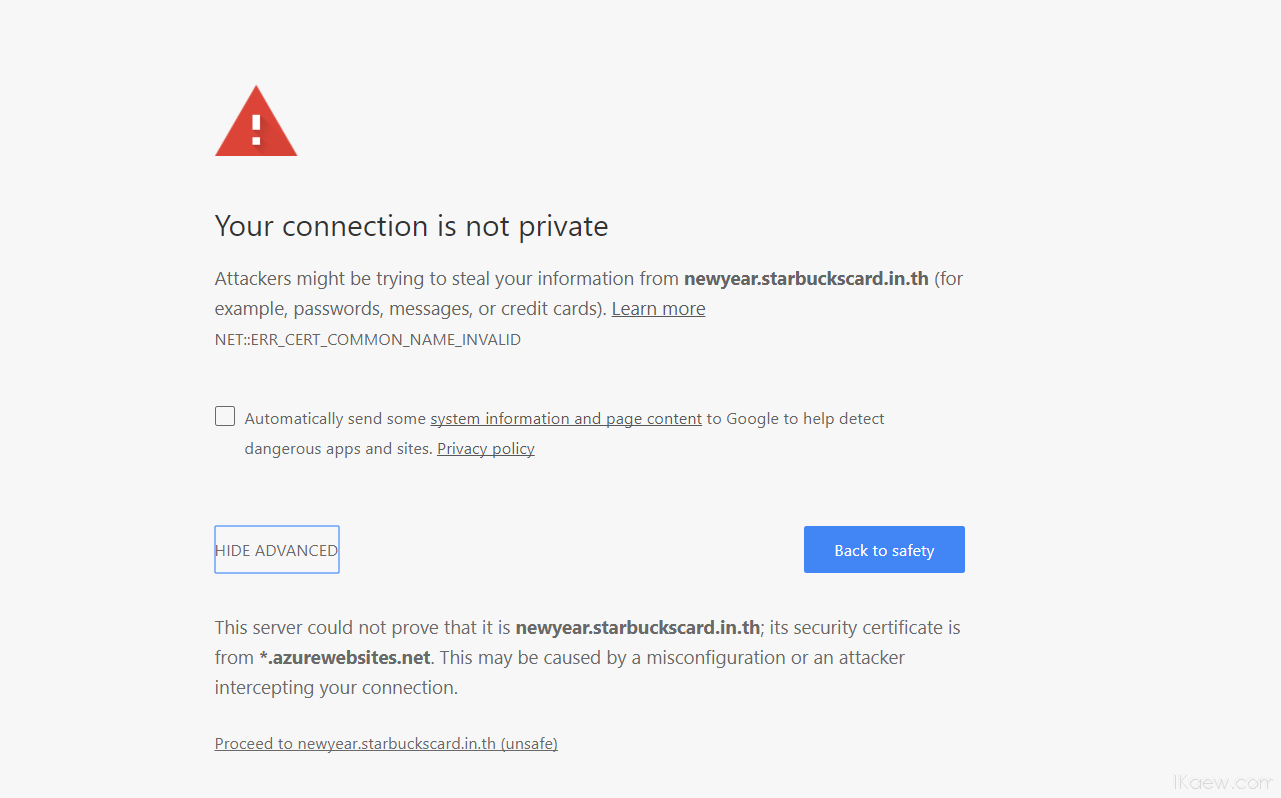

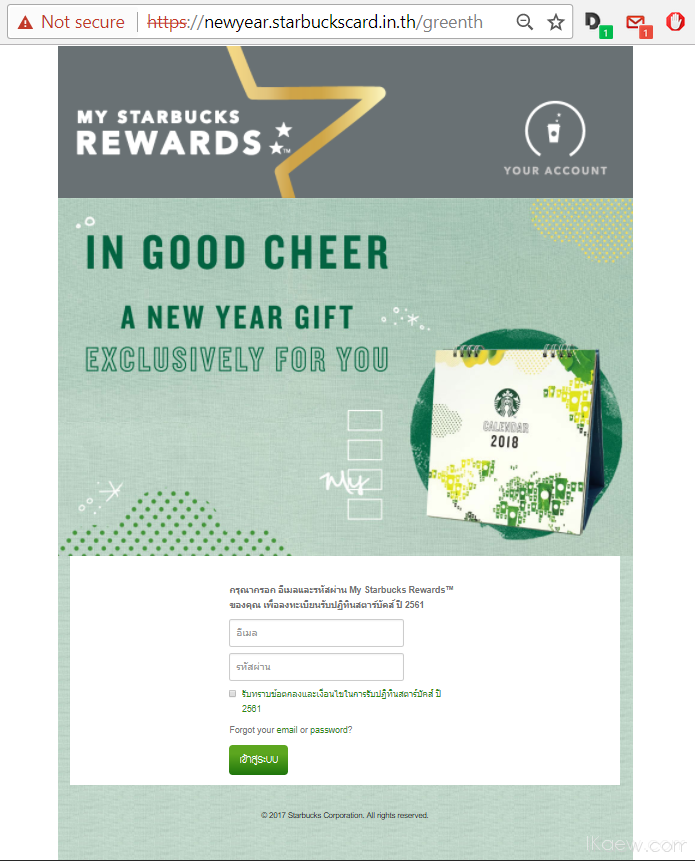

ทั้งนี้ ยังพบอีกว่า เว็บไซต์เหล่านี้เกือบทั้งหมด ไม่มีการเข้ารหัสความปลอดภัยระหว่างผู้ใช้งานและเซอเวอร์ (SSL/TLS)

นอกจาก .go.th แล้วนั้น ข้อมูลเว็บไซต์กลุ่ม .ac.th ก็มีลักษณะแบบเดียวกัน คือ มีผู้ให้บริการ web hosting เจ้าใหญ่ๆ ที่ให้บริการกับรร.ขนาดเล็กจำนวนมาก และข้อมูลที่หลุดออกไปนั้นก็มาจากบริการเว็บไซต์สำเร็จรูปเหล่านี้

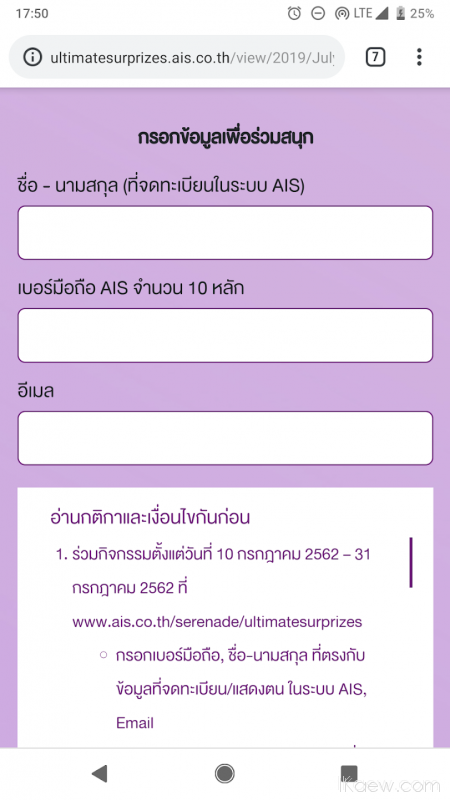

ยังมีอีกสิ่งที่ที่คิดว่าควรจะต้องพูดถึง … ในข้อมูลที่หลุดในครั้งนี้ เจ้าของข้อมูล ได้มีการระบุด้วยว่าเว็บไซต์นั้นๆมีการเข้ารหัสความปลอดภัย ของรหัสผ่านหรือไม่ ซึ่งดูได้จากตารางข้างล่าง ในคอลัมน์ Hash ซึ่งจะพบว่า มีเว็บจำนวนมากที่ไม่ได้เข้ารหัสผ่านอย่างปลอดภัย ซึ่งหากผู้ใช้งานมีการใช้งานรหัสผ่านเดียวกันในหลายๆเว็บไซต์ ก็จะทำให้เว็บไซต์อื่นๆนั้นสามารถโดนเข้าถึงได้เช่นกัน

เลยมีคำถามว่า ผู้ให้บริการเว็บไซต์สำเร็จรูปราคาถูกนั้น มีความพร้อมในการให้บริการมากน้อยแค่ไหน รวมถึงมีการรักษาความปลอดภัยเพียงพอหรือไม่ เมื่อกฏหมาย PDPA กำลังจะเริ่มบังคับใช้ จะมีใครออกมารับผิดชอบกับข้อมูลที่หลุดออกไปหรือไม่ ?

นอกจากเรื่องผู้ให้บริการเว็บไซต์สำเร็จรูป .. ก็มีเว็บไซต์อีกส่วนนึงที่คิดว่าควรจะถูกพูดถึง

Software park swpark.or.th – ส่วนตัวคิดว่าโดนจากเว็บไซต์นี้ เนื่องจากในอดีตเคยมีการลงทะเบียนเพื่อติดต่อเรื่องการอบรมในหัวข้อ IT ต่างๆ ปัจจุบันพบว่าไม่มีการให้ลงทะเบียนหรือสมัครเข้าใช้งานบนเว็บไซต์แล้ว (แต่ก็ยังไม่มี SSL/TLS อยู่ดี มีเว็บในหมวดความมั่นคงด้วย ซึ่งต้องภาวนาให้เป็นเว็บเวอร์ชันเก่า และปัจจุบันได้แก้ไขแล้ว ต้นทางบล็อกของคุณ Troyhunt มีพูดถึงเว็บไซต์ vcanbuy.com ซึงเป็นเว็บ ecommerce สัญญาติไทยด้วย ไม่แน่ใจว่ามีใครเคยใช้บริการหรือไม่ เว็บไซต์สาธารณสุขจังหวัดเชียงใหม่ มีข้อมูลหลุดกว่าแสนรายการ … ซึ่งปัจจุบันเว็บไซต์ก็ยังไม่สามาถใช้งานได้ (503 Service Temporarily Unavailable) ด้านล่างเป็นข้อมูลเว็บไซต์ที่ลงท้ายด้วย .th ทั้งหมด สามารถลองไถๆดูได้ว่ามีเว็บไหนที่ดูคุ้นเคยบ้างหรือไม่ (สามารถเรียงข้อมูลตามแต่ละคอลัมน์ได้ด้วยการคลิกที่หัวตาราง)

เพิ่มเติมตารางข้อมูลเว็บไซต์ที่มีข้อมูลหลุด 100 อันดับแรก

ลองอ่านเพิ่มเติมว่าคุณ Troyhunt ได้ประมวลผมข้อมูลขุดนี้ยังไงได้ที่ Troy Hunt: Inside the Cit0Day Breach Collection

Post cover photo by Arget on Unsplash